De Windows Task Scheduler wordt door malware misbruikt om zichzelf te verbergen. Deze hacking-tool genaamd Tarrask gebruikt een voorheen onbekende bug om het Security Descriptor-register te verwijderen. Hierdoor wordt het kwaadwillende proces niet opgemerkt door de scheduler. Zo wordt toegang tot gehackte apparaten behouden, zelfs na een reboot.

Dat schrijft Microsoft in een blogpost om bewustheid te creëren rondom de aanvallen. Deze komen van Hafnium, een door de Chinese overheid gesponsorde groep die onderdeel was van de Microsoft Exchange Meltdonw. De enorme hoeveelheid data die daarbij vrijkwam zou door China gebruikt worden voor ai-ontwikkeling. De Tarrask-software wordt gebruikt om met malware geïnfecteerde systemen kwetsbaar te houden zonder opgemerkt te worden. Hiervoor zou ook het volledige proces verwijderd kunnen worden maar dan zou na een restart de toegang verloren gaan.

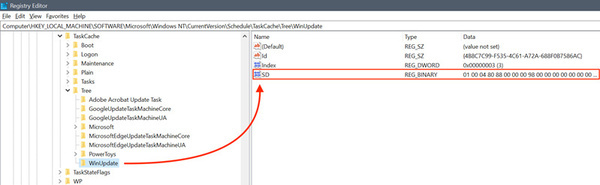

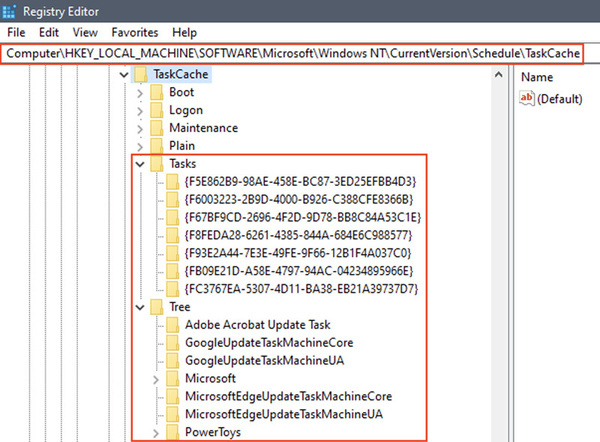

De verborgen taken kunnen enkel handmatig gevonden worden door in de Windows Registry te zoeken naar taken zonder een security descriptor-waarde in de Task Key. In de logs van Security.evtx en Microsoft-Windows-TaskScheduler/Operational.evtx kan het verbergen van deze taken eventueel ook opgemerkt worden. De fabrikant raadt aan verbindingen met gevoelige data goed te monitoren. Verder wordt nog geen definitieve oplossing geboden voor de bug.

bron: Hardware.info