Miljoenen routers van Linksys en Netgear en andere IoT-producten worden geraakt door een nog niet verholpen dns-kwetsbaarheid. Beveiligingsonderzoekers van Nozomi Networks Labs ontdekten CVE-2022-05-02, een bug in de dns-implementatie in twee populaire C-bibliotheken. uClibc en uClibc-ng worden voornamelijk gebruikt in routers en IoT-producten.

De beheerder zegt dat het niet gelukt is zelf een oplossing te ontwikkelen. Daarom is het beveiligingslek met een wachttijd van 30 dagen uiteindelijk gepubliceerd, in de hoop dat iemand anders een fix weet te implementeren. Naast Netgear en Linksys gebruikt ook Axis Communications de uClibc-bibliotheek, evenals de Linux-distributie Embedded Gentoo. uClibc-ng is een fork die speciaal ontworpen is voor het router-os OpenWRT.

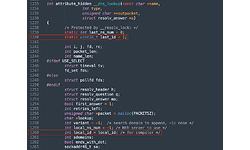

De transactie-id’s in de rode omlijning zijn voorspelbaar.

De kwetsbaarheid wordt veroorzaakt doordat de transactie-identificatienummers voorspelbaar zijn. Deze worden gegenereerd bij het verwerken van dns-verzoeken. Aanvallers kunnen door de transactie-id’s te achterhalen zogenaamde dns-vergiftiging uitvoeren. Als een gebruiker een webadres invoert wordt dan een onjuist ip-adres teruggestuurd.

De waarde last_id kan door de aanvaller voorspeld en ingevuld worden.

Daardoor kunnen slachtoffers doorgestuurd worden naar kwaadaardige websites zonder het te merken. De aanvaller zou informatie kunnen stelen of manipuleren en verdere aanvallen uitvoeren op het apparaat. Het grootste probleem is dat het moeilijk te achterhalen is of het juiste of een vergiftigd ip-adres wordt teruggezonden.

Vanwege de ernst van de kwetsbaarheid en het ontbreken van een fix zijn er geen details bekend gemaakt over de geraakte apparaten.

Bron: Hardware.info