Hackers zijn begonnen met het misbruiken van een onlangs gepatchte kritieke kwetsbaarheid, getraceerd als CVE-2022-30525, die invloed heeft op Zyxel firewall- en VPN-apparaten voor bedrijven.

Succesvolle uitbuiting stelt een aanvaller op afstand in staat om willekeurige commando’s te injecteren zonder authenticatie, waardoor het mogelijk wordt een reverse shell op te zetten.

Het krijgen van shell

De kwetsbaarheid werd ontdekt door Jacob Baines, hoofdbeveiligingsonderzoeker bij Rapid7, die in een kort technisch rapport uitlegt hoe het euvel in aanvallen kan worden benut. Er is een module toegevoegd aan het Metasploit penetration testing framework.

“Commando’s worden uitgevoerd als de gebruiker nobody. Deze kwetsbaarheid wordt uitgebuit via de /ztp/cgi-bin/handler URI en is het resultaat van het doorgeven van niet-gesanitiseerde aanvaller-input aan de os.system methode in lib_wan_settings.py”- Jacob Baines

De onderzoeker merkt op dat een aanvaller een reverse shell kan opzetten met de normale bash GTFOBin.

Zyxel heeft op 12 mei een security advisory uitgebracht voor CVE-2022-30525 (9.8 critical severity score), waarin het aankondigt dat er a fix was gereleased voor de getroffen modellen en beheerders aanspoort om de laatste updates te installeren:

| Affected model | Affected firmware version | Patch availability |

|---|---|---|

| USG FLEX 100(W), 200, 500, 700 | ZLD V5.00 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| USG FLEX 50(W) / USG20(W)-VPN | ZLD V5.10 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| ATP series | ZLD V5.10 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| VPN series | ZLD V4.60 through ZLD V5.21 Patch 1 | ZLD V5.30 |

De ernst van het beveiligingsprobleem en de schade waartoe het kan leiden, is ernstig genoeg voor de NSA Cybersecurity Directeur Rob Joyce om gebruikers te waarschuwen voor uitbuiting en hen aan te moedigen de firmwareversie van het apparaat te updaten als het kwetsbaar is.

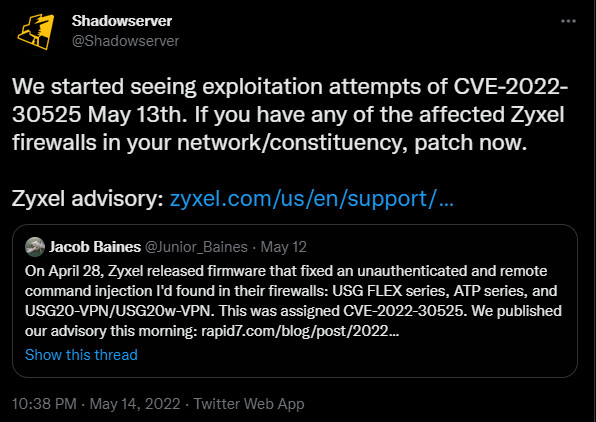

Vanaf vrijdag de 13e hebben beveiligingsexperts van de non-profitt Shadowserver Foundation gemeld dat ze pogingen tot uitbuiting voor CVE-2022-30525 hebben gezien.

Het is onduidelijk of deze pogingen kwaadwillig zijn of gewoon onderzoekers die bezig zijn Zyxel-apparaten in kaart te brengen die momenteel blootstaan aan aanvallen van adverteerders.

Rapid7 scande het internet op kwetsbare Zyxel-producten en vond er meer dan 15.000 met behulp van het Shodan-zoekplatform voor hardware die op het internet is aangesloten.

.png)

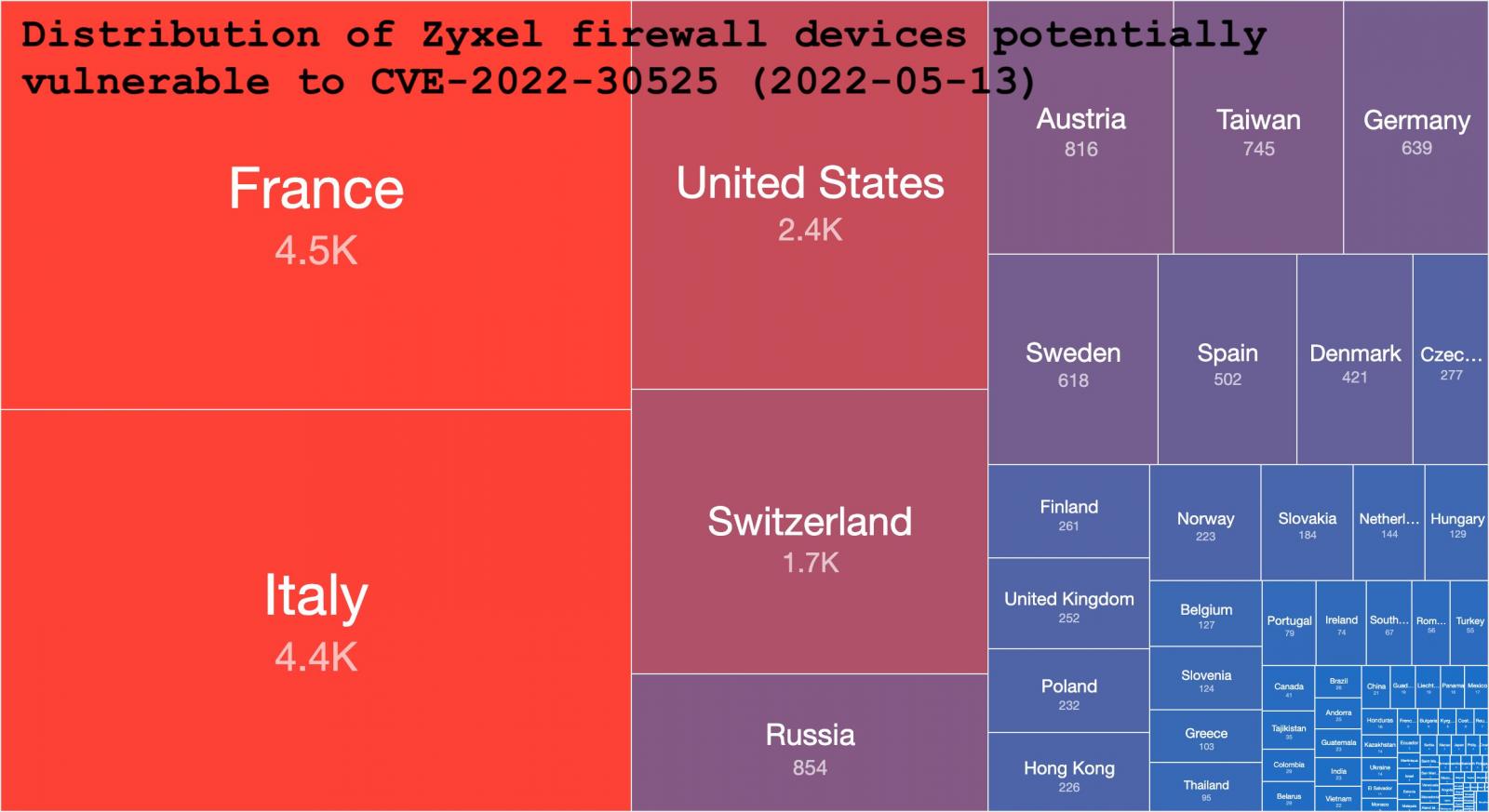

Shadowserver voerde een eigen scan uit en vond minstens 20.800 Zyxel firewall modellen op het open web die mogelijk getroffen zijn door de kwetsbaarheid.

De organisatie telde de hardware aan de hand van unieke IP-adressen en ontdekte dat meer dan 15.000 van hen USG20-VPN en USG20W-VPN, modellen waren, ontworpen voor “VPN-verbindingen tussen de filialen en winkelketens”.

De regio met de meeste potentieel kwetsbare apparaten is de Europese Unie, waarbij Frankrijk en Italië het grootste aantal hebben.

Pogingen tot misbruik detecteren

Gezien de ernst van de kwetsbaarheid en de populariteit van de apparaten, hebben beveiligingsonderzoekers code vrijgegeven die beheerders moet helpen bij het detecteren van het beveiligingslek en uitbuitingspogingen.

Als onderdeel van het redteam van het Spaanse telecombedrijf Telefónica heeft z3r00t een sjabloon gemaakt en gepubliceerd voor de Nuclei vulnerability scanning-oplossing om CVE-2022-30525 te detecteren. Het Sjabloon is beschikbaar op de GitHub van de auteur.

Een andere onderzoeker, BlueNinja, eeft ook een script gemaakt om de ongeauthenticeerde remote command injection in Zyxel firewall- en VPN-producten te detecteren en heeft dit gepubliceerd op GitHub.

Bron: Bleepingcomputer.com